| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- 포렌식

- 자바

- 워게임추천

- 웹해킹

- mongoose

- gitbash

- 포렌식워게임

- 자료구조

- MongoDB

- GIT

- 써니나타스

- CTF

- node.js

- 자바기초

- 자바문제풀이

- 웹개발

- 뷰

- 그래프

- materialize

- 이진트리

- nodeJS

- Express

- 웹해킹기초

- node

- NavBar

- 이진탐색트리

- 웹기초

- 워게임

- bootstrap

- wargame.kr

- Today

- Total

보안 전공생의 공부

board.zip 본문

zip 파일을 다운받으면 이렇게 txt 파일과 pcapng 파일이 있다.

pcapng 파일형식은 기존의 pcap을 발전시킨 형식으로, 패킷캡쳐를 한 인터페이스 정보, 주석, 이름 확인 등

더 많은 메타데이터가 추가되었다.

pcap는 packet capture의 약자로 네트워크 관리 분야에서 네트워크 트래픽 포착용 api를 구성한다.

(출처 : chp747.tistory.com/55 blog.naver.com/PostView.nhn?blogId=jeong57281&logNo=221315419422&from=search&redirect=Log&widgetTypeCall=true&directAccess=false)

먼저, 텍스트 파일을 열어보면 불법 게시물을 올린 계정의 id와 pw, 글의 내용을 조사하라고 한다.

www.wireshark.org/download.html

Wireshark · Download

Riverbed is Wireshark's primary sponsor and provides our funding. They also make great products that fully integrate with Wireshark. I have a lot of traffic... ANSWER: SteelCentral™ AppResponse 11 • Full stack analysis – from packets to pages • Ric

www.wireshark.org

Wireshark 툴을 이용해 패킷 분석을 해야한다.

네트워크 상에서 사용하는 대부분의 프로토콜을 분석, 패킷의 내용을 보기 쉽게 분석해주는 유용한 툴이다.

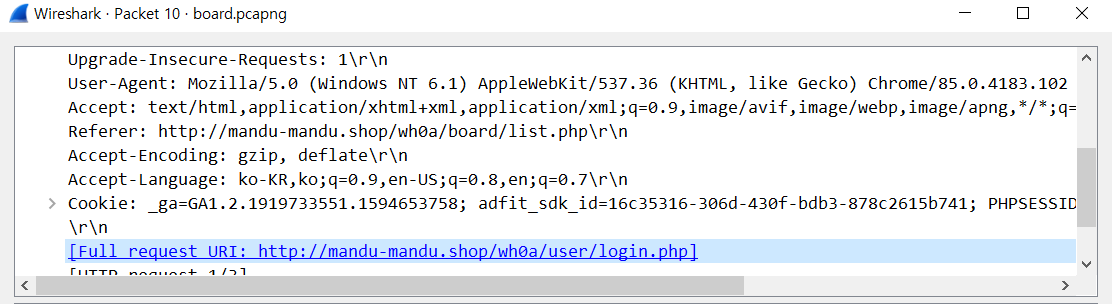

wireshark로 board.pcapng 파일을 열어주었다.

여러 패킷들 중 GET 요청을 받는 http 프로토콜을 클릭해 확인해보니

request URI 가 있었다.

저 사이트로 들어가보면

이렇게 로그인 창이 떴다.

id와 pw를 알아내 여기에 로그인 해야되는 건가 ? 라는 생각을 했다.

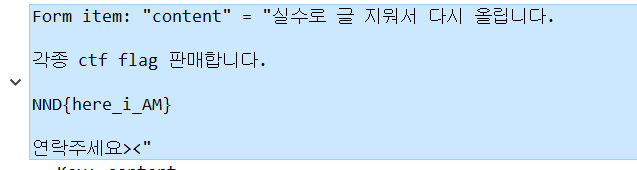

filter 기능으로 http 프로토콜을 사용한 패킷들만 읽다가

글을 올렸을 때의 패킷을 찾아내었다.

ctf flag를 판매한다는 글이였다!

글의 내용은 확인이 되었고,

이제 id와 pw를 찾아내어야 했다.

또 플래그값도 주어져 있었다 !

그러다 로그인 관련 패킷에서 id와 pw를 찾아내었다.

id는 hacker, pw는 helloworld였다.

아까 로그인창에 id와 pw를 입력한 후, 플래그를 입력해야되는 건가 ? 싶어서 해봤는데

계속 로그인이 되지 않았다.

일단 id와 pw, 글의 내용을 찾는데는 성공 :)

'Wargame > forensic' 카테고리의 다른 글

| [SuNiNaTaS] #30 (2) | 2021.02.18 |

|---|---|

| one_data_one_zip (0) | 2021.02.11 |

| [NoNaMeD Wargame] [C] Left Side B (0) | 2021.02.06 |

| [NoNaMeD Wargame] [A] 길에서 주워온 만두 -실패 (1) | 2021.02.06 |

| [N0Named Wargame] [B] 유출된 자료 거래 사건[4] (0) | 2021.01.29 |