Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |

Tags

- GIT

- 자바

- 자바기초

- gitbash

- 워게임추천

- 웹해킹기초

- nodeJS

- CTF

- 웹기초

- 포렌식

- 이진트리

- 써니나타스

- 자료구조

- 이진탐색트리

- MongoDB

- bootstrap

- 웹해킹

- mongoose

- node

- 워게임

- wargame.kr

- 그래프

- 자바문제풀이

- 포렌식워게임

- Express

- NavBar

- 뷰

- node.js

- 웹개발

- materialize

Archives

- Today

- Total

보안 전공생의 공부

[N0Named Wargame] [B] 유출된 자료 거래 사건[4] 본문

partition 3은 용량도 꽤 있는데, 아무것도 보이지 않아서 사용하지 않고 있었다.

Unrecognized file system 이라는 문구만 있다.

구글링해보니 이 partition자제를 암호화한 것일수도 있다는 것을 알았다.

FTK Imager로 partition3 전체를 컴퓨터로 복구시켰다.

그리고 암호화된 partition을 마운트하기 위해 veracrpt 프로그램을 설치했다.

veracrypt 다운로드 : sourceforge.net/projects/veracrypt/files/latest/download

디스크 암호화 프로그램 Veracrypt 사용법 - 익스트림 매뉴얼

윈도우는 운영체제에서 지원하는 BitLocker(비트로커)를 이용해 디스크를 암호화해 파일을 보호할 수 있는 기능이 있지만 윈도우 프로 버전 이상에서만 사용 가능하기 때문에 윈도우 홈 버전 사용

extrememanual.net

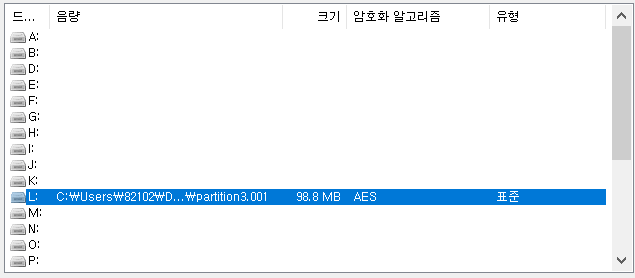

복구시킨 partition3을 마운트시켰다.

그런데 비밀번호를 입력하라는 창이 떴다.

비밀번호도 찾아야되군 싶어서

partition2를 뒤적거렸다. 그러다 쓰레기통에서 pw에 대한 txt파일이 보였다.

이 pw를 입력하니 마운트에 성공하였다.

드라이브 L에 Volume하나가 생긴 것을 확인할 수 있다 !

이를 클릭해보니 plan이란 문서 하나가 보였고,

그 안에 flag값이 있었다.

'Wargame > forensic' 카테고리의 다른 글

| [NoNaMeD Wargame] [C] Left Side B (0) | 2021.02.06 |

|---|---|

| [NoNaMeD Wargame] [A] 길에서 주워온 만두 -실패 (1) | 2021.02.06 |

| [N0Named Wargame] [B] 유출된 자료 거래 사건[3] (0) | 2021.01.29 |

| [N0Named Wargame] [B] 유출된 자료 거래 사건[2] (0) | 2021.01.29 |

| [N0Named Wargame] [C] 우리의 추억들 (0) | 2021.01.28 |

Comments