Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- 포렌식

- 자료구조

- 웹해킹

- 써니나타스

- mongoose

- 웹해킹기초

- 자바문제풀이

- CTF

- 자바기초

- 이진탐색트리

- NavBar

- 이진트리

- 포렌식워게임

- GIT

- node.js

- materialize

- Express

- 워게임

- 웹기초

- 그래프

- MongoDB

- node

- 웹개발

- 뷰

- nodeJS

- wargame.kr

- gitbash

- 자바

- 워게임추천

- bootstrap

Archives

- Today

- Total

보안 전공생의 공부

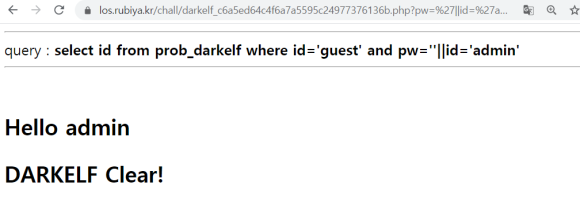

Lord of SQL Injection#6 darkelf 본문

이전 문제에서 봤던 preg_match 함수가 있다 !

이번에는 pw에 or이나 and를 쓰지 말라고 한다 !

pw값은 입력받아야하지만 pw값과 무관하게

id가 admin이면 문제가 풀린다

주소 뒤에

?pw=' or id='admin 이나 ?pw='||id='admin 을 입력하면 되는데

pw에 or을 사용하면 안되므로

후자를 입력하면 된다.

완전 스무스하게 풀리는 편안함 ..

안 풀리면 내가 너무 한심하고,

풀리면 문제가 너무 쉬운 거 같고 ..ㅋㅋ

'Wargame > web' 카테고리의 다른 글

| N0Named Wargame [A] 입사테스트[2] | PNG와 APNG 구조 (0) | 2021.01.15 |

|---|---|

| HackCTF #5 Guess me (0) | 2021.01.15 |

| Lord of SQL Injection#5 wolfman | White Space filtering (0) | 2021.01.15 |

| Lord of SQL Injection#4 orc | Blind SQL Injection (0) | 2021.01.15 |

| wargame.kr #6 fly me to the moon | javascript 난독화 (0) | 2021.01.15 |

Comments