| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- 웹기초

- 뷰

- 자바

- CTF

- 이진트리

- 워게임추천

- wargame.kr

- 그래프

- 자바기초

- 웹해킹

- 포렌식워게임

- Express

- NavBar

- bootstrap

- mongoose

- 이진탐색트리

- nodeJS

- 자료구조

- node.js

- GIT

- 포렌식

- 워게임

- 자바문제풀이

- gitbash

- MongoDB

- 써니나타스

- materialize

- 웹해킹기초

- 웹개발

- node

- Today

- Total

보안 전공생의 공부

안티 포렌식 본문

◆ 안티 포렌식

- 디지털 데이터를 조작, 삭제 또는 난독화 → 조사를 어렵게 만듬, 시간 소요↑, 거의 불가능하게 만드는 것

- Anti-Forensics.com 사이트 : 컴퓨터 포렌식 수사, 포렌식 조사관을 좌절시키는 데에 사용할 수 있는 방법, 툴, 정보를 공유하고 연구하는 데 전념하는 사이트

- 목적 : 디지털 포렌식의 조사, 분석을 최대한 어렵고 복잡하고 시간이 많이 걸리도록 함

- 사용자 : 테러범, 이상 성욕자, 기업 임원 등

- 웹 브라우저같은 프로그램에도 이러한 기능이 있음 !

ex) 인터넷 기록 삭제 기능 : private browsing 모드 - 방문한 웹 사이트나 검색한 키워드에 대해 기록 X

◆ 데이터 은폐

▷ 암호화

: 데이터를 암호문이라는 형태로 변화해 승인을 득하지 않은 사람들이 데이터를 쉽게 보지 못하도록 하는 것

평문 --> 암호화 알고리즘 적용 --> 암호문

+ 평문 : 원본 텍스트, 암호화 X, 모든 사람들이 읽을 수 있음

+ 알고리즘 : 메시지를 암호화하는데 사용하는 방법

+ 암호문 : 평문을 뒤섞어 쉽게 이해하 수 없는 형태

+ 키(key) : 정보를 암호화, 복호화하는데 사용하는 데이터 ex) 비밀번호, 비밀문구 등

- 합법적인 용도로 암호화 적용 → 많은 인터넷 서비스 가능

- 적합한 용도로 사용되면 사업, 국가의 안전을 지켜줌

- 범죄자, 테러범, 악의적인 국가, 비도덕적인 CEO 등이 사용하게 되면 심각한 파급효과 따름

· 초창기 암호화

- 시저 암호(Caeser Cipher) : 최초의 암호

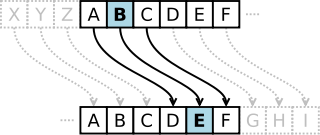

- 대치암호(shift cipher) : 원래 문자를 알파벳에서 x번 앞에 있는 문자로 대체해 데이터 암호화

원래 위치에서 3칸 아래로 이동

· 난독화 vs 암호화

- 난독화 & 암호화 : 특정 데이터나 텍스트를 더욱 이해하기 힘들게 만들기 위해 사용

- 난독화 : 코드를 리버스 엔지니어링(reverse engineering)으로부터 보호

- 암호화 : 위 방식으로 사용 X ( ∵ 컴퓨터가 코드를 이해할 수 없게 만들어버림 )

▷ 알고리즘

: 특정 작업을 완료하기 위해 사용되는 명령들

ex) 사과를 먹는 알고리즘

1. 냉장고 문을 연다

2. 사과를 꺼낸다

3. 사과를 씻는다

4. 과도를 꺼낸다

5. 사과를 깎는다

6. 그릇에 담는다

7. 포크로 사과를 집는다

8. 사과를 입으로 넣는다

- 대칭 암호화 : 하나의 키로 데이터를 암호화, 복호화

- 비대칭 암호화 : 두 개의 서로 다른 키를 사용

· 폐쇄성 암호 시스템

- 폐쇄성을 유지하면 보안적으로 안전한지 아닌지 알 수 X

∴ 암호 시스템에서는 키만이 유일하게 비밀이어야 함.

알고리즘 자체의 비밀성에 의존하는 모든 시스템은 보안적으로 안전하지 않음

▷ 키 공간(key space)

: 특정 암호화 알고리즘의 강도에 대해 이야기할 때 측정 기준으로 사용되는 것 中 1

- 암호를 크랙하는 데 직접적인 영향을 줌 ( 특히 무차별 대입 공격에서 더욱 )

+ 무차별 대입 공격 : 정확한 키의 조합을 찾을 때까지 모든 가능한 키를 대입해 비밀번호 크랙

▷암호화 예

· 암호화 툴

: 파일이나 폴더를 암호화하는 데 사용할 수 있고 드라이브 전체를 암호화하는 데 사용할 수 있음

- 비트락커(BitLocker)

: 전체 하드 드라이브 암호화하는 데 사용

독립적으로 작동 X → TRM(Trusted Platform Module, 신뢰 플랫폼 모듈) 하드웨어와 함께 작동

비트락커의 암호화 매우 견고해 키 없이 복호화 거의 불가능

비트락커로 보호되어 있는 하드 드라이브에 저장된 파일은 시스템에서 해당 파일 요청 시 파일을 복호화 함

- 애플 - 파일바울트(FileVault)

: 파일바울트 2sms 128qlxm AES 암호화 알고리즘을 사용해 드라이브 전체를 암호화 가능

- 트루크립트(TrueCrypt)

: 무료 오픈소스 소프트웨어 - 실시간 암호화 기능 제공

데이터가 열리면 자동으로 복호화되고, 데이터가 저장되면 자동으로 암호화됨

·암호화 툴전체 디스크 암호화 (full disk encryption, whole disk encryption)

: 드라이브 전체를 암호화

( 실제로 디스크 전체를 암호화 하는 것 X )

하드 드라이브 내 2개의 파티션 : 운영체제 볼륨 → 대부분의 데이터 저장됨

컴퓨터 부팅 파일, 시스템 툴 등을 포함하고 있는 볼륨

( 추가 내용 : www.netinbag.com/ko/internet/what-is-full-disk-encryption.html )

· 암호화 파일 시스템 (Encrypting File System, EFS)

: 파일과 폴더를 암호화하는 데 사용

◆ 비밀번호 크랙

- 방법 : 무차별 대입 공격, 딕셔너리 공격, 비밀번호 재설정

▷ 무차별 대입 공격

: 최대한 많은 컴퓨터 파워를 사용해 정확한 비밀번호를 추측하는 것

컴퓨터(CPU) 多 → 비밀번호 크랙 속도↑

▷ 비밀번호 재설정

: 비밀번호 자체를 공격하기보다 소프트웨어 자체를 공격하는 경우, 일부 프로그램은 비밀번호를 재설정할 수 있게 해주는 취약점을 가짐 → 필요한 접근권한 획득 가능

▷ 딕셔너리 공격

: 여러 출처에서 수집할 수 있는 단어를 사용해 좀 더 정확한 공격을 실행

첩보, 즉 용의자나 조사 대상의 배경 정보가 있다면 성공 확률↑

◆ 스테가노그래피(steganography)

: '감춰진 글'이라는 뜻. 일반 메시지에 비밀 메시지를 숨기고 최종 목적지에서 비밀 메시지를 볼 수 있는 것

- 완성된 스테가노그래피 파일 → 2개의 파일로 구성

· 호스트 파일 (or carrier 파일) : 비밀 메시지를 저장하고 있는 파일

사진, 동영상 오디오, 문서 파일이 될 수 있음 → 상당한 양의 불필요한 데이터 존재(노 이즈)

불필요한 부분을 은폐된 메시지 데이터로 교체 !

· 페이로드 : 호스트 파일 內 숨겨진 비밀 문서

◆ 데이터 파괴

'삭제된' 데이터는 저장매체에 계속 남아있고 복원하기 쉬움

데이터 자체를 파괴하는 것은 생각보다 더 복잡함

▷ 드라이브 와이핑 (drive wiping)

: 하드 드라이브에 있는 데이터가 복원될 수 없도록 데이터를 덮어쓰는 데 사용됨

- 보통 개인이나 기업의 중요한 정보를 보호하는 데 사용됨

- 악의적인 용도로도 사용 가능

- 프로그램의 품질, 사용한 방법, 와이핑을 몇 회 했는지에 따라 효과성이 달라짐

(성공 여부는 툴의 품질과 사용자의 능력에 달림)

- 프로그램을 사용한 흔적이 남아서 원본 데이터가 없어도 흔적 자체가 증거 자료가 될 수 있음

'공부 > forensic' 카테고리의 다른 글

| 휴대기기 포렌식 (0) | 2021.02.15 |

|---|---|

| 네트워크 포렌식 (0) | 2021.02.04 |

| 윈도우 포렌식 도구 사용법 | DBbrowser for SQLite (0) | 2021.01.21 |

| 윈도우 포렌식 도구 사용법 | WinPrefetchView (0) | 2021.01.21 |

| 윈도우 포렌식 도구 사용법 | NTFS Log Tracker (0) | 2021.01.21 |