| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- 웹개발

- 자료구조

- NavBar

- materialize

- 웹해킹기초

- GIT

- mongoose

- 포렌식

- wargame.kr

- gitbash

- bootstrap

- 웹해킹

- 워게임

- 포렌식워게임

- 써니나타스

- 웹기초

- 그래프

- 자바기초

- 워게임추천

- 자바

- 뷰

- 이진탐색트리

- MongoDB

- CTF

- node

- nodeJS

- 자바문제풀이

- 이진트리

- node.js

- Express

- Today

- Total

보안 전공생의 공부

윈도우 포렌식 도구 사용법 | FTK Imager 본문

tutto-forensic.tistory.com/1 )

포렌식 작업에서 발생할 수 있는 사고 방지를 위해 미디어 이미지를 복제하는 데 사용함

· CTF에서 주어지는 파일 종류

- Virtual Hard disk(*.vhd)

- Raw (*.001, *.raw, *.img)

- VMWare Images(*.vmdk)

- VirtualBox images(*.vdi)

- AccessData Logical Image Fiels(*.ad1)

☞ FTK Imager을 통해 이미지 파일을 읽어 파일 추출/ 확인하는 데 사용

▷ 사용방법

1) 다운로드·설치

- FTK Imager 3.1.2(32bit) : https://ad-exe.s3.amazonaws.com/AccessData%20FTK%20Imager.exe

- FTK Imager 4.3.0(64bit) : https://drive.google.com/open?id=1lCQKrYtmesFRqEDFjSW5qv5s3KfFmTJG

프로그램을 다운로드 후 설치한다.

2) 파일 올리기

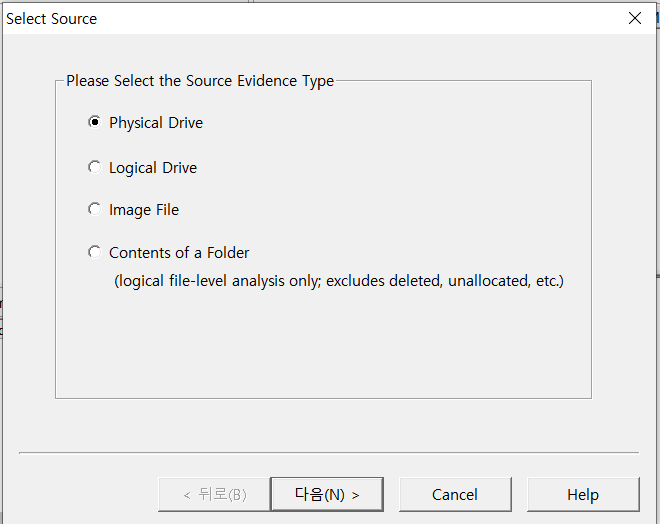

File - Add Evidence Item 을 클릭한다.

연결되어 있는 장치 분석 - Physicla Drive , Logical Drive

이미지 파일 분석 - Image File

실제 USB장치를 이용할 것이기 때문에

Physical Drive를 선택한다.

USB로 설정을 완료하고나면 \\.\PHYSICALDRIVE1 가 생기고

Partition 1 - NONAME - [root] 를 들어가보면

내가 삭제했던 파일들이 X가 표시된 채로 보인다.

3) 삭제된 파일 복구

복구하고 싶은 파일을 우클릭해 Export Fiels를 누르면

파일을 원하는 곳에 복구시킬 수 있다.

'공부 > forensic' 카테고리의 다른 글

| 윈도우 포렌식 도구 사용법 | WinPrefetchView (0) | 2021.01.21 |

|---|---|

| 윈도우 포렌식 도구 사용법 | NTFS Log Tracker (0) | 2021.01.21 |

| 인터넷과 이메일 (0) | 2021.01.19 |

| 윈도우 시스템에서의 증거 수집 (0) | 2021.01.19 |

| 증거 수집 (0) | 2021.01.17 |