| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

- Express

- 웹해킹기초

- 워게임추천

- 자바문제풀이

- 자료구조

- 써니나타스

- 웹개발

- gitbash

- CTF

- 워게임

- 뷰

- materialize

- 자바

- 포렌식워게임

- nodeJS

- mongoose

- 그래프

- node.js

- 이진트리

- 자바기초

- NavBar

- bootstrap

- wargame.kr

- MongoDB

- 이진탐색트리

- 웹해킹

- 포렌식

- node

- 웹기초

- GIT

- Today

- Total

보안 전공생의 공부

[SuNiNaTaS] #6 본문

Hint 에서는 'Reading suninatas's Writing!^^'라고 써져있다. KeyFinding도 눈에 띈다.

Writer가 suninatas인 3번 게시물에 들어가보았다.

밑에 쿼리문은 이러하다.

select szPwd from T_Web13 where nldx='3' and szPwd='"&pwd&"'

→ T_Web13에서 nldx가 3이고, szPwd가 &pwd&인 컬럼의 szPwd을 검색해라.

SQL Injection 기법을 이용해 비밀번호를 입력해야 할 것 같다.

비밀번호에 대한 정보가 아무것도 없으니 말이다.

SQL Injection 이란? (SQL 삽입 공격)

1. SQL Injection 1.1 개요 SQL Injection SQL Injection 이란 악의적인 사용자가 보안상의 취약점을 이용하여, 임의의 SQL 문을 주입하고 실행되게 하여 데이터베이스가 비정상적인 동작을 하도록 조작

noirstar.tistory.com

위 사이트를 참고해서 인증우회를 시도해보았다.

비밀번호창에 1'||'1'='1'--을 입력해보았다.

성공하지 못했다.

웹해킹 SQLI 우회기법 정리 - Webhacking SQL Injection Bypass Honey Tips

지금까지 웹해킹 워게임을 풀면서 깨달은(?) 우회기법을 정리하려 합니다. 모두 수기로 기억나는대로 작성하다보니 빠진 부분도 있을 것 같습니다. 기억나는대로 추가해서 수정하겠습니다. - o

ar9ang3.tistory.com

위 사이트로 다시 우회기법을 찾아보고나서

||을 or로 우회해보았는데 인증되지 않는다.

=도 'like'로 우회해보았다.

1' or '1' like '1'--

auth_key가 suninatastopofworld!이라는 것을 알게 되었고,

내용이 KeyFinding^^으로 바뀌었다.

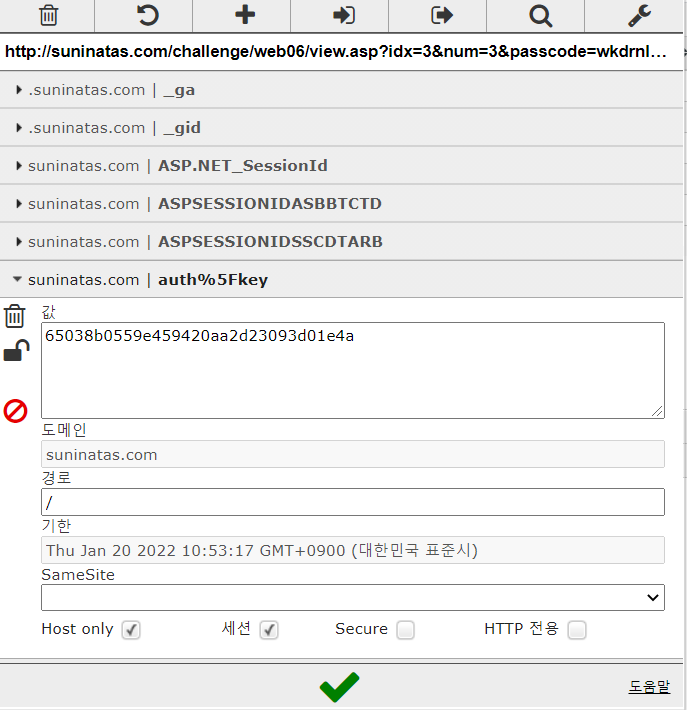

개발자도구를 이용해 페이지 소스코드도 보고,

Editthiscookie를 이용해 쿠키값도 보았다.

소스코드에는 auth_key라는 게 없었고,

쿠키값에 auth_key가 있었고

쿠키값으로는

reference! 에서 주어진 md5hashing.net/ 사이트를 이용해

suninatastopofworld!을 MD5 암호화하여 나온

결과 65038b0559e459420aa2d23093d01e4a로 설정되어 있었다.

음.. 아까 인증에 성공해서 바뀐건가?

굳이 암호화 사이트를 힌트로 준 이유가 없어보인다.

페이지 소스코드에는 KEY_HINT가 눈에 띈다.

게시물에서 KeyFinding이라고 하였으니 이 코드를 잘 보면 될 것 같다.

Rome's First Emperor이 힌트인 것 같다 !

로마의 첫번째 황제가 누구인지 검색해보았다.

Augustus 가 Key인 것 같다.

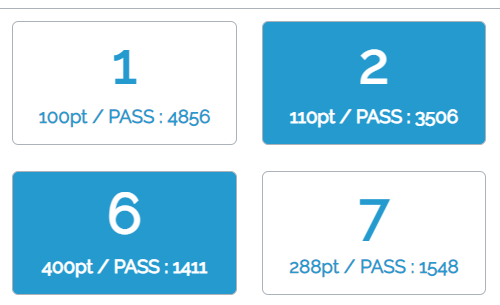

2번과 6번을 해결하였다 !

2번은 너무 쉬웠고 6번은 확실히 포인트가 400이여서 그런지 고민을 많이 하게 하였다.

특히 SQL Injection에서 ||와 = 모두 우회해야했어서 애를 먹었다

'Wargame > web' 카테고리의 다른 글

| [XCZ.kr] #32 Easy Trick | PHP 비교 연산자 취약점 (0) | 2021.01.27 |

|---|---|

| [SuNiNaTaS] #5 | 자바스크립트 난독화 (0) | 2021.01.26 |

| [SuNiNaTaS] #2 (0) | 2021.01.20 |

| N0Named Wargame [A] 입사테스트[2] | PNG와 APNG 구조 (0) | 2021.01.15 |

| HackCTF #5 Guess me (0) | 2021.01.15 |